Quels sont les risques des attaques DoS et DDoS?

Attaques DoS - Ce sont des attaques qui conduisent à la paralysie du travailserveur ou ordinateur personnel en raison d'un grand nombre de demandes, avec un taux élevé d'arrivée à la ressource attaquée. Si une telle attaque est effectuée simultanément à partir d'un grand nombre d'ordinateurs, alors dans ce cas on parle de Attaque DDoS.

DoS - Déni de service - une attaque contre le "déni de service". Vous pouvez accomplir cette attaque de deux manières. Avec la première méthode pour une attaque DoS, la vulnérabilité du logiciel installé sur l'ordinateur attaquant est exploitée. L'utilisation d'une telle vulnérabilité sur l'ordinateur peut provoquer une certaine erreur critique, ce qui entraînera une perturbation du système.

Dans la deuxième méthode L'attaque est réalisée en envoyant simultanément un grand nombre de paquets d'informations à l'ordinateur attaqué. Selon les principes de transfert de données entre ordinateurs sur le réseau, chaque paquet d'informations envoyé par un ordinateur à un autre est traité pendant un certain temps.

Si en même temps l'ordinateur reçoit plusUne requête, puis le paquet devient une "file d'attente" et prend une certaine quantité de ressources physiques du système. Par conséquent, si un grand nombre de demandes sont simultanément envoyées à l'ordinateur, une charge excessive entraînera l'ordinateur à "se bloquer" ou se déconnecter de l'Internet. C'est exactement ce dont les organisateurs d'attaques DoS ont besoin.

DDoS-attack est une sorte d'attaque DoS. Déni de service distribué - "déni de service distribué"est organisé à l'aide d'un très grand nombre d'ordinateurs, de sorte que l'attaque peut être affectée par le serveur, même avec des canaux Internet à très haut débit.

Parfois, l'effet d'une attaque DDoS "fonctionne" accidentellement. Cela se produit si, par exemple, un site sur le serveur a été lié à une ressource Internet populaire. Cela provoque une forte augmentation du trafic sur le site (effet splashdot), qui agit sur le serveur similaire à l'attaque DDoS.

Attaques DDoS, contrairement à de simples attaques DoS, plus souventtous sont dépensés pour un avantage commercial, après tout pour l'organisation de l'attaque DDoS, des centaines de milliers d'ordinateurs sont nécessaires, et des coûts de matériel et de temps énormes ne peuvent pas être accordés à tout le monde. Pour organiser des attaques DDoS, les cybercriminels utilisent un réseau spécial d'ordinateurs - botnet.

Botnet - un réseau de virus infectés par un type particulier d'ordinateur"Zombies". Chaque ordinateur peut être attaqué par un attaquantgérer à distance, à l'insu du propriétaire de l'ordinateur. A l'aide d'un virus ou d'un programme habilement masqué comme "contenu utile", un code malveillant est installé sur l'ordinateur de la victime, qui n'est pas reconnu par l'antivirus et fonctionne en "mode invisible". Au bon moment, sur la commande du propriétaire du botnet, ce programme est activé et commence à envoyer des requêtes au serveur attaqué.

Lors d'attaques DDoS, les attaquants utilisent souvent "Cluster DDoS" - une architecture spéciale à trois niveaux du réseau informatique. Une telle structure contient un ou plusieurs consoles de contrôle, à partir de laquelle un signal est directement envoyé à propos de l'attaque DDoS.

Le signal est transmis à ordinateurs principaux - "lien de transfert" entre les consoles de contrôle et les ordinateurs des agents. Agents Les ordinateurs attaquent-ils directementserveur par leurs demandes. Les ordinateurs principaux et les ordinateurs agents sont, en règle générale, des "zombies", c'est-à-dire, leurs propriétaires ne savent pas qu'ils participent à une attaque DDoS.

Les moyens de se protéger contre les attaques DDoS sont différents selon le type d'attaque elle-même. Parmi les attaques DDoS, les types suivants sont distingués:

UDP flood - une attaque en envoyant beaucoup de paquets UDP à l'adresse "victime";

TCP flood - une attaque en envoyant beaucoup de paquets TCP à l'adresse "victime";

TCP SYN flood - une attaque en envoyant un grand nombre de demandes pour initialiser les connexions TCP;

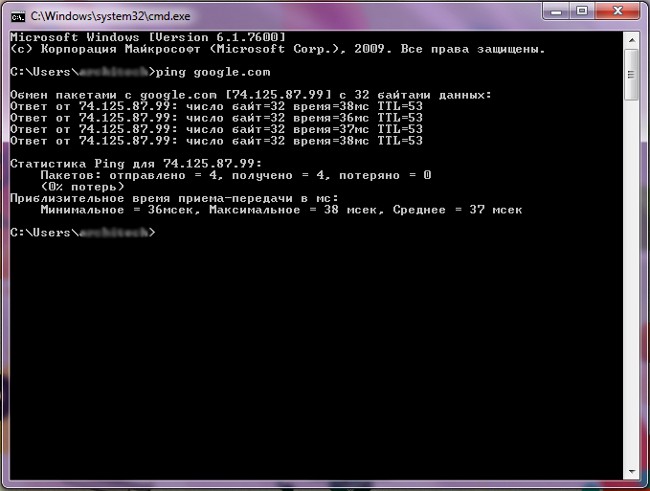

ICMP flood - une attaque due aux requêtes de ping ICMP.

Les attaquants peuvent combiner ces types d'attaques DDoS et d'autres, ce qui rend ces attaques encore plus dangereuses et difficiles à éliminer.

Malheureusement, les méthodes universelles de protection contre les attaques DDoS n'existent pas. Mais le respect de certaines règles communes aidera à réduire le risque d'attaque DDoS, ou aussi efficacement que possible pour lutter contre ses conséquences.

Donc, pour éviter une attaque DDoS, vous devezsurveiller en permanence la suppression des vulnérabilités dans les logiciels utilisés, augmenter les ressources et les distribuer. Veillez à installer au moins un paquet minimal de programmes de protection contre les attaques DDoS. Cela peut être à la fois des pare-feu conventionnels (firewalls) et des programmes spéciaux anti-DDoS. Pour détecter les attaques DDoS, vous devez utiliser des systèmes logiciels et matériels spéciaux.